Trong 2015, Amazon âm thầm đánh giá một dự án khởi nghiệp có tên Elemental Technologies, tiềm năng giúp công ty mở rộng dịch vụ streaming video. Startup này tạo ra chương trình phần mềm để nén các video lớn, với định dạng có thể dùng trên nhiều thiết bị khác nhau. Công nghệ đó đã giúp truyền trực tuyến Thế vận hội Olympic, giao tiếp với trạm Vũ trụ Quốc tế (ISS) hay truyền các hình ảnh từ máy bay không người lái đến Cơ quan Tình báo Trung ương Mỹ (CIA). Ngoài những hợp đồng an ninh quốc gia của Elemental, Amazon còn thấy nhiều mặt lợi khi mua lại startup này, trong đó giúp ích cho dự án Amazon Web Services mà họ đang xây dựng cho CIA.

Chip gián điệp được phát hiện thế nào

Để giúp thẩm định, Amazon đã thuê một công ty thứ ba để xem xét tình hình an ninh của Elemental, nguồn tin cho Bloomberg biết. Sau khi vượt qua những kiểm tra đầu tiên, Amazon tiếp tục xem xét kỹ hơn các sản phẩm chính của Elemental, đó là các máy chủ (server) mà khách hàng của Elemental đặt trong hệ thống mạng của họ để nén video. Các server này được lắp ráp bởi Super Micro Computer (Supermicro), một công ty có trụ sở ở San Jose (Mỹ) và là một trong những nhà cung cấp bo mạch chủ máy chủ lớn nhất thế giới. Vào cuối 2015, nhân viên của Elemental đã đóng gói một số máy chủ và gửi chúng tới Ontario (Canada) để công ty bảo mật thứ ba kiểm tra.

Trên bo mạch server, các chuyên gia phát hiện một vi mạch nhỏ xíu, chỉ hơn một hạt gạo và đáng nói là chi tiết này không nằm trong thiết kế ban đầu của nhà sản xuất. Amazon báo cáo vấn đề trên với chính phủ Mỹ, đưa thông tin tới cộng đồng tình báo. Các máy chủ của Elemental được dùng tại các trung tâm dữ liệu của Bộ Quốc phòng Mỹ, hoạt động bay không người lái của CIA hay mạng lưới tàu chiến của Hải quân Mỹ. Hơn nữa, Elemental chỉ là một trong hàng trăm khách hàng của Supermicro.

Trong cuộc thăm dò kéo dài hơn ba năm sau, các nhà điều tra xác định rằng các chip trên cho phép kẻ tấn công tạo ra một “cánh cửa tàng hình” (backdoor) vào bất kỳ hệ thống mạng nào có lắp đặt máy chủ trên. Nguồn tin cho biết các nhà điều tra phát hiện các chip trên đã được đưa vào các nhà máy đối tác ở Trung Quốc điều hành.

Cuộc tấn công trên nghiêm trọng hơn các sự cố về phần mềm vốn dần trở nên quen thuộc. Hack phần cứng khó hơn nhưng khả năng để lại hậu quả nặng nề hơn, sức “tàn phá” nghiêm trọng hơn và tạo được vỏ bọc “tàng hình”. Nó cũng cho thấy các cơ quan gián điệp sẵn sàng đầu tư hàng triệu USD để đạt được mục đích này.

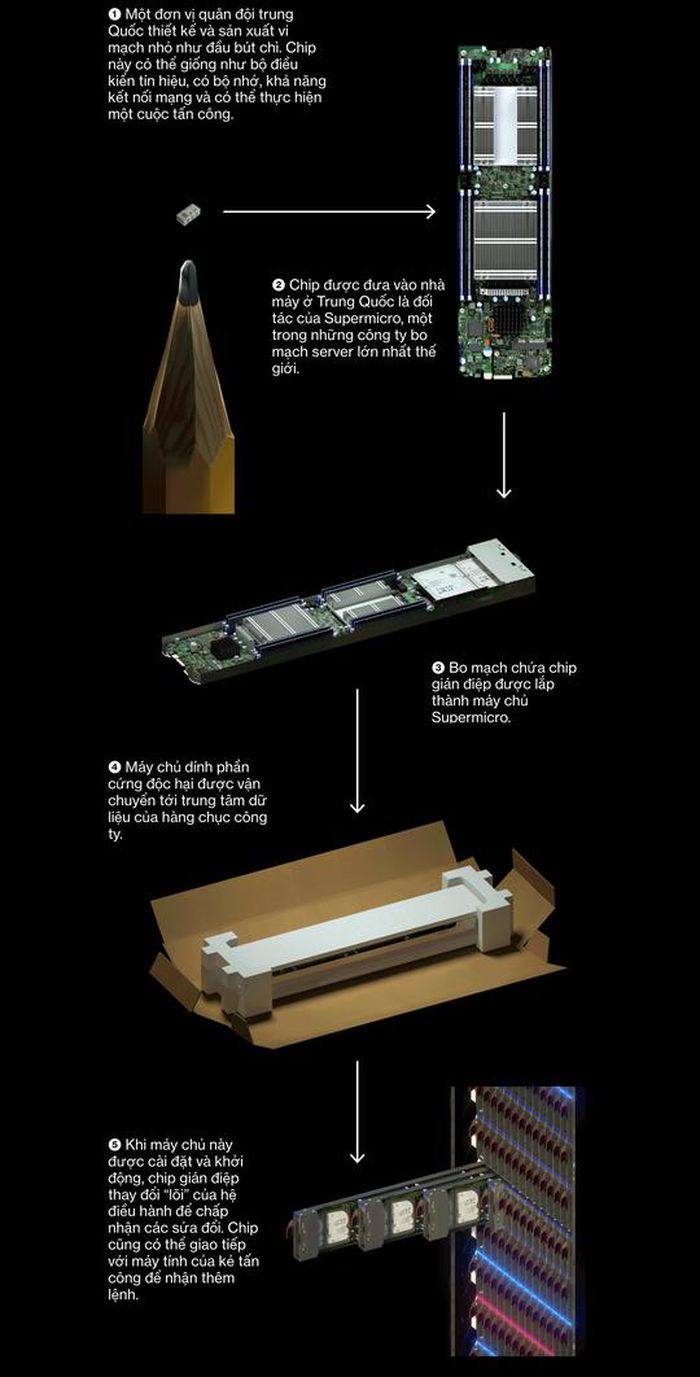

Các nhà điều tra Mỹ phát hiện chip trên đã được đưa vào quá trình sản xuất, bởi một đơn vị cung ứng thuộc quân đội Trung Quốc. Với Supermicro, gián điệp Trung Quốc dường như đã tìm thấy “một lối nhỏ hoàn hảo” để thực hiện cuộc tấn công. Dĩ nhiên để thực hiện thì gián điệp phải hiểu biết tường tận về thiết kế của sản phẩm, các thao tác trong quá trình sản xuất tại nhà máy và phải đảm bảo rằng thiết bị sẽ vượt qua các chuỗi vận chuyển để tới nơi mong muốn.

Một quan chức cho biết các nhà điều tra phát hiện có gần 30 công ty Mỹ bị ảnh hưởng, bao gồm một ngân hàng lớn, các nhà thầu của chính phủ Mỹ và công ty có giá trị nhất thế giới. Apple cũng là một khách hàng quan trọng của Supermicro và đã lên kế hoạch đặt hàng hơn 30.000 máy chủ cho mạng lưới trung tâm dữ liệu toàn cầu mới. Ba nhân viên cấp cao tại Apple nói rằng công ty đã phát hiện những chip độc hại trên bo mạch chủ của Supermicro vào giữa 2015. Apple cắt đứt quan hệ với Supermicro một năm sau đó.

Trong báo cáo gửi qua email, Amazon, Apple và Supermicro đã phản đối thông tin của Bloomberg. Amazon nói họ không biết về “vấn đề với chip độc hại hay phần cứng bị can thiệp khi mua Elemental”, còn Apple tuyên bố “chưa bao giờ tìm thấy chip độc hại hay những lỗ hổng hữu ý trong bất kỳ máy chủ nào”. Phát ngôn viên của Supermicro thì nói: “Chúng tôi không biết bất cứ điều gì về cuộc điều tra như vậy”.

Tuy nhiên các tuyên bố từ ba công ty trên đã bị phản bác bởi sáu quan chức an ninh quốc gia cấp cao Mỹ. Một trong những quan chức trên cùng hai người của Amazon đã cung cấp nhiều thông tin về cách thức tấn công diễn ra tại Elemental và Amazon. Ba người của Apple cùng bốn quan chức khác xác nhận Apple là một trong những nạn nhân của cuộc tấn công. Ngoài ra có 17 người xác nhận phần cứng của Supermicro gặp vấn đề.

Chip gián điệp hoạt động ra sao

Các chip gián điệp được thiết kế tương tự các thành phần linh kiện trên bo mạch chủ và sẽ không thể phát hiện nếu không dùng những thiết bị chuyên dụng. Tùy thuộc vào sản phẩm gốc, các chip này được điều chỉnh lại kích thước và qua đó cho thấy những kẻ tấn công đã thực hiện điều này tại các nhà máy khác nhau, trên các lô hàng khác nhau.

Khi cắm được chip lên bo mạch chủ, nó sẽ điều hướng luồng dữ liệu trên đây, từ đó cho phép server có khả năng giao tiếp với máy tính từ xa qua kết nối Internet để tải về những câu lệnh phức tạp và chuẩn bị để server chấp nhận các code mới này. Có thể hiểu với cách ấy, kẻ tấn công có thể thay đổi hoàn toàn cách hoạt động của thiết bị. “Phần cứng sẽ mở bất kỳ cánh cửa nào mà nó mong muốn”, chuyên gia Joe FitzPatrick nói.

Kế hoạch cài cắm đầy tính toán

Supermicro được thành lập bởi Charles Liang, một kỹ sư Đài Loan từng học đại học ở Texas (Mỹ), cùng vợ của mình vào năm 1993. Các bo mạch chủ của Supermicro được dùng trên các máy tính đặc biệt như máy chụp cộng hưởng từ MRI đến các hệ thống vũ khí. Nó cũng dùng trên máy chủ dành cho ngân hàng, các quỹ phòng hộ, nhà cung cấp điện toán đám mây… Ngày nay, Supermicro bán được nhiều bo mạch chủ server hơn bất kỳ công ty nào và thống lĩnh thị trường tỷ USD này. Công ty có các cơ sở lắp ráp ở Mỹ, Hà Lan và Đài Loan, nhưng bo mạch chủ – sản phẩm cốt lõi của họ – gần như được sản xuất toàn bộ bởi đối tác Trung Quốc.

Phần lớn lao động của Supermicro ở Mỹ nói tiếng Đài Loan hay tiếng Trung Quốc và điều này giúp gián điệp nắm rõ hơn hoạt động của công ty, từ đó xâm nhập. Với hơn 900 khách hàng ở 100 quốc gia, Supermicro là cánh cửa nhạy cảm để xâm nhập vào hàng loạt mục tiêu. “Có thể coi Supermicro là Microsoft của thế giới phần cứng”, một quan chức tình báo Mỹ từng nghiên cứu về Supermicro nói. “Tấn công vào bo mạch chủ của Supermicro giống như tấn công vào Windows và cũng là tấn công toàn thế giới.

Supermicro có ba nhà máy sản xuất chính, hai ở Đài Loan và một tại Thượng Hải. Khi ngập trong đơn hàng, công ty sẽ phải thuê đối tác bên ngoài và đây chính là kẽ hở để cài cắm chip gián điệp. Những người đứng sau sẵn sàng lọc thông tin thông qua việc kiểm duyệt truyền thông, thậm chí theo dõi điện thoại của các cá nhân chủ chốt. Sau đó các quản lý của nhà máy đã nhận hối lộ để chấp nhận đưa thêm chip gián điệp vào dây chuyền sản xuất. Nếu không đạt được mục đích, họ sẽ chuyển sang đe dọa có thể đóng cửa nhà máy.

Các nhà điều tra kết luận rằng kế hoạch phức tạp trên được vạch ra bởi một đơn vị quân đội Trung Quốc chuyên về các cuộc tấn công phần cứng. Đội này được cho là chuyên tập trung vào các mục tiêu quan trọng như công nghệ, thương mại và máy tính của quân đội đối thủ. Trong những cuộc tấn công trước đây, đơn vị này đã nhắm vào các thiết kế cho máy tính hiệu suất cao và máy tính cho các nhà cung cấp dịch vụ Internet lớn ở Mỹ.

Apple, Amazon là nạn nhân

Trong 2014, Apple lên kế hoạch đặt hàng hơn 6.000 máy chủ Supermicro để lắp đặt tại 17 địa điểm ở Amsterdam (Hà Lan), Hong Kong, Los Angeles, Chicago, New York, San Jose (Mỹ), Singapore và Tokyo (Nhật Bản); cùng với 4.000 máy chủ cho các trung tâm dữ liệu hiện có ở Bắc Carolina và Oregon (Mỹ). Đơn hàng được cho là tăng gấp đôi trong 2015, đưa Apple trở thành một khách hàng quan trọng của Supermicro, vào đúng giai đoạn phần cứng của công ty này bị cài cắm chip gián điệp.

Sau khi lắp được 7.000 máy chủ, dự án bị chậm lại do phát hiện vấn đề về hiệu năng. Apple không cung cấp thông tin này cho các nhà điều tra thuộc chính phủ. Thay vào đó, đến 2015, khi phát hiện chip độc hại, Apple đã loại bỏ tất cả máy chủ Supermicro khỏi hệ thống của công ty. Trong 2016, hãng tuyên bố cắt đứt mối quan hệ với Supermicro.

Còn với Amazon, công ty tuyên bố mua lại Elemental vào 9/2015. Nhiều nguồn tin nói rằng giá trị bản hợp đồng này là 350 triệu USD và Amazon dự định chuyển phần mềm của Elemental sang các máy chủ đám mây của công ty mà những hệ thống này dùng chip, bo mạch chủ và các thành phần quan trọng khác được thiết kế riêng và sản xuất bởi các nhà máy mà Amazon ký hợp đồng trực tiếp.

Có một ngoại lệ là trung tâm dữ liệu của Amazon ở Trung Quốc dùng máy chủ Supermicro. Các điều tra của công ty đã phát hiện máy chủ ở Bắc Kinh cũng dính chip gián điệp nhưng được thiết kế tinh vi hơn. Thậm chí nó đủ mỏng để “nhúng” giữa các lớp mạch và nhỏ hơn cả đầu bút chì nhọn.

Một quan chức chính phủ Mỹ cho biết mục tiêu của Trung Quốc là tiếp cận lâu dài với các bí mật của những công ty có giá trị cao cùng các mạng lưới nhạy cảm của chính phủ. Không có bất cứ dữ liệu của người dùng nào bị đánh cắp, báo cáo cho biết.

Các cuộc tấn công dạng trên vẫn tiếp tục diễn ra. Chính quyền tổng thống Donald Trump đã áp dụng các lệnh trừng phạt kinh tế với Trung Quốc, trong đó tập trung vào phần cứng máy tính và thiết bị mạng, bao gồm cả bo mạch máy chủ. Các quan chức Nhà Trắng nói rằng các công ty Mỹ sẽ bắt đầu chuyển chuỗi cung ứng của họ sang các nước khác.

Theo Sohoa

Khuyến mãi

Khuyến mãi Blog

Blog